“Fidarsi mai, verificare sempre”: Zero Trust su AWS, quando la sicurezza è un imperativo

È l’era contemporanea, quella post pandemia, quella che ha invogliato le aziende a migrare sempre più verso modelli di business “Cloud oriented” per sfruttarne tutti i vantaggi di scalabilità, efficienza, riduzione dei costi e soprattutto sicurezza. Basti pensare che nel 2020 gli attacchi esterni agli account Cloud sono aumentati del 630%. E il ricorso sempre più massiccio al lavoro da remoto amplia il tradizionale perimetro di attacco e il panorama delle minacce.

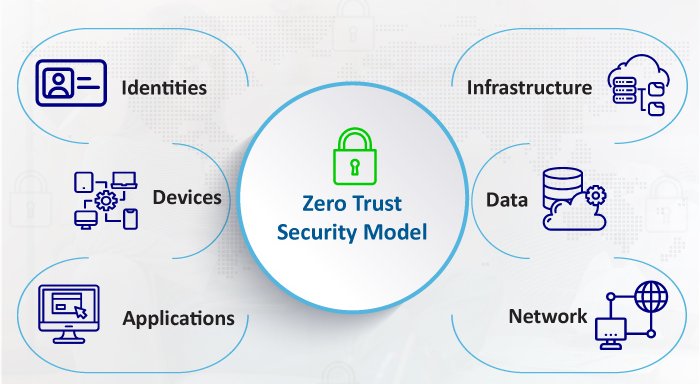

Sicurezza Zero Trust

Proteggere la rete aziendale non è più sufficiente. Occorre delineare un’area attraverso l’implementazione di identity solution per fornire il giusto accesso a persone e dispositivi IT, ottimizzando i controlli in base ai profili di rischio delle entità che accedono alle varie risorse. Zero Trust è proprio questo, un modello di sicurezza incentrato sull’idea che l’accesso ai dati non dovrebbe essere effettuato esclusivamente in base alla posizione della rete. Richiede agli utenti e ai sistemi di provare la loro identità e affidabilità e applica regole di autorizzazione basate sull’identità a “grana fine” prima di consentire loro di accedere ad applicazioni, dati e altri sistemi. In sostanza il modello zero-trust si basa sul principio “fidarsi mai, verificare sempre”.

I tradizionali modelli di sicurezza, infatti, mirano a racchiudere un’organizzazione all’interno di un perimetro concepito per bloccare le minacce che provengono dall’esterno. Si tratta di un concetto apparentemente ragionevole, se non per il fatto che prevede che tutte le minacce arrivino da fuori e che gli amministratori debbano per forza fidarsi di persone e dispositivi all’interno della rete. È quindi basato sull’assunto che nessun utente dell’organizzazione sia stato compromesso precedentemente e che agisca sempre in buona fede e in modo affidabile. Chiaramente oggi non è più così dato che i perimetri di un’organizzazione si sono sciolti come neve al sole dal ricorso allo smartworking. E per il sempre maggior numero di dispositivi personali, dagli smartphone ai notebook che vengono usati per lavoro.

In sostanza la sicurezza zero-trust ha sostituito i vecchi presupposti secondo cui le risorse all’interno del perimetro della rete aziendale devono essere ritenute affidabili e considera la fiducia come una vulnerabilità, dal momento che gli utenti di una rete “affidabile” potevano spostarsi all’interno della rete o causare il prelievo di tutti i dati ai quali avevano legittimamente accesso.

Ma cosa accade in AWS?

La missione in Amazon Web Services è, come ormai noto, innovare per conto dei clienti in modo che abbiano sempre meno lavoro da fare durante la creazione, l’implementazione e l’iterazione rapida su sistemi sicuri. Dal punto di vista della sicurezza, i clienti cercano risposte a una domanda: quali sono i modelli ottimali per garantire il giusto livello di riservatezza, integrità e disponibilità dei sistemi e dati, aumentando al contempo velocità e agilità? L’esempio più evidente di Zero Trust in AWS è il modo in cui milioni di clienti interagiscono in genere con AWS ogni giorno utilizzando la console di gestione o chiamando in modo sicuro le API AWS su un insieme diversificato di reti pubbliche e private.

Indipendentemente dal fatto che vengano chiamati tramite la console, l’AWS Command Line Interface (AWS CLI) o il software scritto nelle API AWS, in definitiva tutti questi metodi di interazione raggiungono un insieme di servizi Web con endpoint raggiungibili da Internet. Non c’è assolutamente nulla nella sicurezza dell’infrastruttura API di AWS che dipenda dalla raggiungibilità della rete. Ognuna di queste richieste API firmate viene autenticata e autorizzata ogni volta a una velocità di milioni e milioni di richieste al secondo a livello globale. I clienti, dunque, lo fanno in sicurezza; sapendo che la forza crittografica del protocollo Transport Layer Security (TLS) sottostante, potenziata dal processo di firma AWS Signature v4, protegge adeguatamente queste richieste senza alcun riguardo per l’affidabilità della rete sottostante. È interessante notare che l’uso di API basate su Cloud è raramente menzionato nelle discussioni Zero Trust. Forse questo è dovuto al fatto che AWS ha aperto la strada con questo approccio alla protezione delle API fin dall’inizio, tanto che ora si presume che sia una parte fondamentale di ogni storia di sicurezza del Cloud.